Хакерська атака Росії на «Київстар»: хто такі Sandworm та Солнцепек

Хакерську атаку на найбільшого в Україні оператора «Київстар», у результаті якої 24 млн абонентів залишилися без зв’язку, ймовірно, здійснило угруповання російського ГРУ Sandworm. У 2017 році воно атакувало Україну вірусом NotPetya. Деталі

Кібератака на найбільшого оператора України «Київстар» почалася 12 грудня о 5:26 – тоді виникли проблеми із роботою радіомережі оператора, розповів в інтерв’ю Forbes президент компанії Олександр Комаров.

Однак це було відволікаючим маневром – о 6:30 хакери атакували «серце» «Київстару» – ядро мережі, яке відповідає за обробку трафіку між користувачами та сервісами. Щоб зупинити руйнування, оператор разом із силовиками вимкнули усі сервіси – без зв’язку залишилися 24 млн абонентів.

Хакери зламали захист через скомпрометований обліковий запис одного зі співробітників, сказав в ефірі телемарафону Комаров.

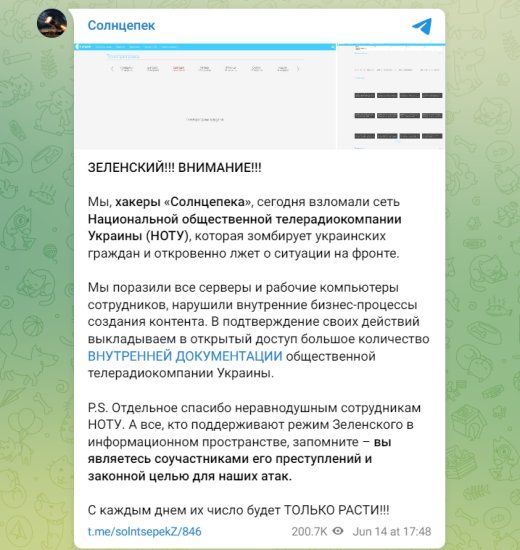

Відповідальність за атаку взяло на себе одне з російських псевдохакерських угруповань, що є підрозділом російського ГРУ, повідомила СБУ. Ймовірно, йдеться про угруповання «Солнцепек», яке вранці 13 грудня написало про це у своєму телеграм-каналі.

Forbes дізнався, що насправді за «Солнцепеком» стоїть хакерське угруповання Sandworm, що складається з офіцерів ГРУ. У 2017 році воно масштабно атакувало Україну вірусом NotPetya.

Не «Солнцепек»

Уранці 13 грудня у Telegram-каналі «Солнцепека» зʼявилося повідомлення: «Ми, хакери «Солнцепека», беремо на себе повну відповідальність за кібератаку на «Київстар». Автори публікації стверджують, що знищили 10 000 компʼютерів, понад 4000 серверів, усі системи хмарного зберігання даних та резервного копіювання оператора.

Telegram-канал «Солнцепека» створено 25 квітня 2022 року, йдеться у даних сервісу статистики TGStat. На початку існування каналу його автори займалися хактивізмом – публікували особисті дані військових ЗСУ, каже засновник американської кібербезпекової компанії Hold Security Алекс Холден. «Тобто це була менш хакерська й більш соціальна група», – додає він.

Скриншот сервісу TGStat

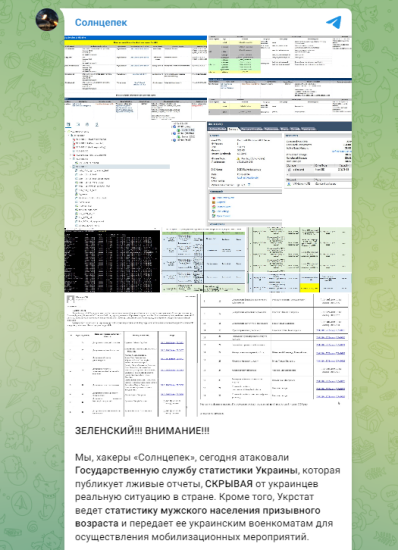

З квітня 2023 року автори каналу «Солнцепека» почали публікувати більше дописів про хакерські атаки. Зокрема, результати атак на Держстат України, Національну суспільну телерадіокомпанію України та систему стратегічної радіоелектронної розвідки ГУР МО України.

«Вони змінили свою поведінку й почали працювати за правилами російського угруповання Sandworm», – каже Холден.

У вересневому звіті Держспецзв’язку про тактику російських хакерів зазначалося, що телеграм-канал @solntsepekZ з 25 квітня 2023 року використовує російське хакерське угруповання Sandworm для публікації результатів своєї діяльності.

«Telegram-канал «Солнцепек» – це «зливний бачок» Головного управління генерального штабу Збройних сил РФ, – каже колишній замголови Держспецзв’язку Віктор Жора. – Туди вони зливають результати власних операцій, коли бояться брати пряму відповідальність на свої підрозділи на кшталт Sandworm та APT28».

Те, що за атакою на «Київстар» стоїть угруповання Sandworm, Forbes підтвердив службовець СБУ, знайомий із перебігом слідства. 12 грудня СБУ відкрила кримінальну справу за восьми статтями.

Перша серйозна операція Sandworm в Україні відбулася у 2015 році. Тоді українська енергетична інфраструктура зазнала першої у своїй історії успішної кібератаки. Американська компанія iSight Partners, що спеціалізується на питаннях кіберрозвідки, приписує атаку хакерам Sandworm.

Вони атакували «Київобленерго», «Чернівціобленерго», «Харківобленерго», «Хмельницькобленерго» та «Прикарпаттяобленерго» за допомогою вірусу BlackEnergy. «Прикарпаттяобленерго» повідомляло, що внаслідок атаки близько 700 000 жителів Івано-Франківської області залишилися без електроенергії.

Друга поява Sandworm відбулася у 2017 році, коли зловмисники атакували українські компанії та держустанови вірусом NotPetya. Від атаки постраждали енергокомпанії «Київенерго» та «Укренерго», близько 30 українських банків (серед них Ощадбанк, ПУМБ та Укргазбанк), найбільший фіксований оператор «Укртелеком», аеропорт Бориспіль, логістичні компанії «Укрпошта» та «Нова пошта». Крім того, хакери атакували Кабінет Міністрів України.

За підсумками атаки Нацполіція отримала близько 3000 повідомлень від фізичних та юридичних осіб. З них 200 – від державних структур.

Атака почалася з України, однак розповсюдилася в 64 інших країнах. Лише трьом жертвам вірус NotPetya завдав збитків майже на $1 млрд, повідомляло у 2020 році Міністерство юстиції США. Експерти компанії EST назвали винуватцем зараження ПК популярну бухгалтерську програму ME Doc.

«Тактики, техніки та процедури, які використовувалися угрупованням «Солнцепек» під час попередніх атак, дуже схожі на ті, що використовує Sandworm, тому з високим рівнем впевненості можемо стверджувати, що це і є Sandworm», – повідомила пресслужба Держспецзвʼязку у відповідь на запит Forbes. Причетність Sandworm до атаки на «Київстар» урядова команда CERT-UA зможе підтвердити тільки після детального аналізу інциденту, йдеться у відповіді пресслужби відомства. Кіберполіція відмовилася коментувати.

«Коли буде нова інформація, яку можна буде розголошувати – я вам повідомлю», – відповів у месенджері речник СБУ Артем Дехтяренко на прохання прокоментувати причетність Sandworm.

Що показали хакери?

Getty Images

У телеграм-каналі «Солнцепека» хакери опублікували чотири скриншоти, які нібито засвідчують їхню причетність до кібератаки на «Київстар». Forbes звернувся до оператора з проханням прокоментувати правдивість скриншотів, проте не отримав відповідь на момент повідомлення.

«Якщо опубліковані скриншоти справжні, то ворог був присутній у мережі достатньо тривалий час, добре вивчив топологію та інфраструктуру сервісів», – каже Жора. Зі знімків зрозуміло, що вони зроблені ще в листопаді, каже Холден.

Яка інформація на них доступна? Хакери мали доступ до системи Active Directory від Microsoft, говорить Холден. Програма дозволяє адміністраторам керувати доступом користувачів до різних ресурсів, встановлювати правила безпеки, надавати дозволи на використання різних програм і служб, інтегрувати нові компʼютери в мережу тощо.

Зловмисники отримали доступ до ключових вузлів інфраструктури – контролера домену та сервісів віртуалізації, каже Жора. «Це фактично контроль над основними вузлами, який не можна отримати швидко. Це вимагало максимальної прихованості дій», – додає Жора. На підготовку такої операції та її проведення могли піти місяці, зазначає він.

«Це зроблено тими людьми, які добре розуміють системи та не вперше заходять у них», – каже Холден. Він додає, що на скриншотах немає даних, які б свідчили, що хакери мали доступ до персональної інформації абонентів «Київстару».

Атака, за його словами, мала характер знищення даних, а не крадіжки. «Це як воєнне угруповання, яке вторглося в місто – воно не обов’язково буде красти гроші в магазинах, якщо його мета – зрівняти це місто із землею, як росіяни й роблять», – говорить Холден.

Дисклеймер. Після публікації додано коментар пресслужби Держспецзвʼязку.